Cara membuat pelayan VPN anda dengan OpenVPN dan Debian, Cara Memasang VPN Anda Sendiri di Pelayan – Numerama

Cara memasang VPN anda sendiri di pelayan

Contents

- 1 Cara memasang VPN anda sendiri di pelayan

- 1.1 Debian 11 dan OpenVPN: Cara Membuat Pelayan VPN Anda Sendiri ?

- 1.2 Ii. Pemasangan Pelayan OpenVPN di Debian 11

- 1.3 Iii. Uji sambungan VPN

- 1.4 Iv. Kesimpulan

- 1.5 Cara memasang VPN anda sendiri di pelayan

- 1.6 Pasang VPN buatan sendiri pada pi raspberry

- 1.7 Pasang VPN pada mesin maya dengan memasang VPN Algo

- 1.8 Melalui penyelesaian tuan rumah tuan rumah

- 1.9 Mudah, tetapi terhad

- 1.10 Pembekal VPN yang baik lebih mudah

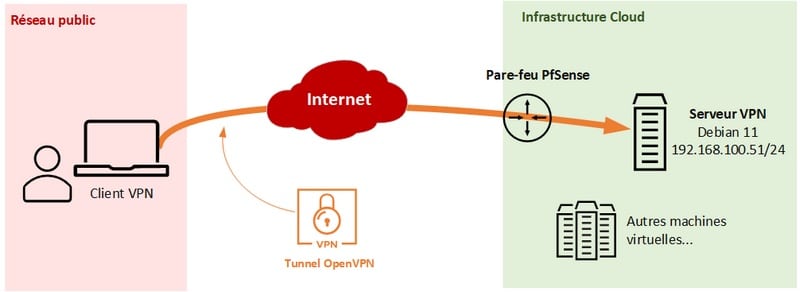

Untuk menyediakan pelayan VPN berdasarkan OpenVPN, terdapat penyelesaian yang berbeza: bersandar pada firewall seperti pfSense, gunakan mesin Linux, gunakan mesin Windows, dll. Hari ini, kami berminat dengan pelaksanaan mesin Linux, dalam kes ini di bawah Debian 11.

Debian 11 dan OpenVPN: Cara Membuat Pelayan VPN Anda Sendiri ?

Dalam tutorial ini, kami akan belajar mengkonfigurasi pelayan VPN di bawah Debian 11 dengan OpenVPN, dengan tujuan membuat pelayan VPN di mana kami akan bergantung untuk menavigasi Internet. Tutorial ini sesuai jika anda ingin menyediakan pelayan VPN anda sendiri, pada pelayan VPS di awan di OVHCloud atau yang lain. Oleh itu, mesin klien jauh boleh menyambung ke pelayan OpenVPN untuk mengakses Internet dengan mengeksploitasi sambungan pelayan OpenVPN, tetapi juga kepada infrastruktur jauh, sama ada pelayan VPN itu sendiri, atau pelayan lain dari rangkaian yang sama. Malah, prinsip ini berdasarkan pelaksanaan “pelanggan-ke-tapak” VPN.

Sebagai peringatan, VPN bermaksud Virtual Private TidakEbork Dan objektif VPN adalah mudah: VPN akan mewujudkan hubungan maya antara dua mata, Contohnya antara dua rangkaian perniagaan (tapak VPN ke tapak), atau antara PC pelanggan dan rangkaian perniagaan (pelanggan VPN di laman web). Dalam pautan ini, yang dipanggil terowong, Data akan dikira Dan terpencil dari seluruh lalu lintas, ini semua kepentingan VPN dan tanggapan “persendirian” ini. Pada masa kini, VPN untuk kegunaan peribadi sangat popular untuk mendapatkan penapisan, menyembunyikan navigasi anda di Internet, dll.

Untuk menyediakan pelayan VPN berdasarkan OpenVPN, terdapat penyelesaian yang berbeza: bersandar pada firewall seperti pfSense, gunakan mesin Linux, gunakan mesin Windows, dll. Hari ini, kami berminat dengan pelaksanaan mesin Linux, dalam kes ini di bawah Debian 11.

Berikut adalah beberapa maklumat mengenai infrastruktur hari ini:

Terdapat beberapa arsitektur yang mungkin, termasuk:

- Pelayan OpenVPN mempunyai alamat IP awam (kes VPS) jadi kami menyambung terus ke alamat IP awamnya

- Pelayan OpenVPN bertopeng di belakang penghala / firewall, dan oleh itu di belakang Nat. Hasilnya, kami menyambung ke alamat IP awam peralatan (router/firewall) dan terima kasih kepada peraturan pengalihan pelabuhan, kami menyambung ke VPN kami – Saya dalam kes ini, sebagai sebahagian daripada demo ini

Setelah disambungkan ke VPN dari klien VPN, semua lalu lintas lalu lintas melalui VPN dan meninggalkan sambungan Internet pelayan OpenVPN.

Ii. Pemasangan Pelayan OpenVPN di Debian 11

Kami boleh mengkonfigurasi pelayan OpenVPN secara manual, dan langkah demi langkah pada pelayan Debian 11 kami. Namun, kami akan menggunakan Skrip pemasangan yang akan membolehkan pelayan VPN digunakan dengan mudah dan cepat. Skrip ini, Debian yang serasi, Rocky Linux, Fedora, Ubuntu, dll. boleh didapati di GitHub: anda boleh menyemak semula kodnya mengikut kehendaknya.

Apakah pemasangan ini ? Skrip ini sangat praktikal, tetapi apa yang akan dilakukannya di mesin ?

- Pada mesin debian, dia akan memasang pakej berikut: OpenVPN, iptables, opensssl, wget, ca-querificates, curl, unbound

- Konfigurasikan OpenVPN melalui fail konfigurasi:/etc/openvpn/pelayan.keliru

- Konfigurasikan iptables pada pelayan untuk membolehkan aliran

- Aktifkan penghalaan pada pelayan VPN (“Sysctl Net.IPv4.ip_forward = 1 “in /etc /systeml.D/ 99 -OpenVPN.keliru )))

Selain memasang pelayan OpenVPN, skrip akan bergantung pada PKI tempatan untuk menghasilkan sijil penting untuk fungsi VPN yang sesuai.

Sebelum anda memulakan, pastikan pelayan VPN anda disambungkan dengan baik ke Internet dan mempunyai alamat IP tetap.

Mempunyai. Muat turun skrip pemasangan

Sambungkan ke pelayan VPN masa depan anda, dan mulakan dengan mengemas kini cache pakej. Kami juga mengambil peluang untuk memasang curl.

Sudo apt-get kemas kini sudo apt-get pemasangan curl

Kemudian muat turun skrip pemasangan dengan curl:

curl -o https: // mentah.githubusent.com/angristan/openvpn-install/master/openvpn-dimulukan.sh

Sebaik sahaja skrip dimuat turun, anda mesti menambah hak pelaksanaan untuk dapat melaksanakannya kemudian:

Chmod +x OpenVPN-dipasang.sh

Kemudian jalankan skrip untuk memulakan langkah konfigurasi dengan langkah pelayan OpenVPN:

sudo ./OpenVPN-dipasang.sh

B. Konfigurasikan VPN

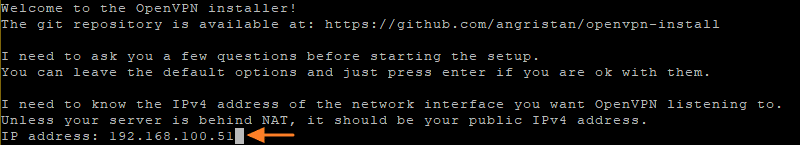

Mesej “Selamat Datang Ton OpenVPN Pasang!”Kesan dan langkah konfigurasi akan dihubungkan. Pertama sekali, ia perlu Nyatakan alamat IPv4 dari pelayan VPN, Tetapi berita baiknya ialah ia kembali secara automatik. Sekiranya ia adalah alamat IP tempatan, ini bermakna terdapat NAT dan dalam kes ini, ia adalah logik. Jika tidak, alamat IP awam pelayan anda, contohnya pelayan VPS anda, akan dipaparkan di sini. Di sini, skrip berjalan kembali dengan baik “192.168.100.51 “Mengesahkan.

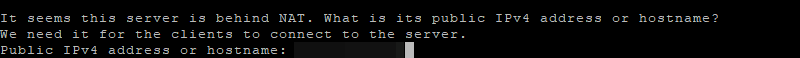

Selain, Skrip mengesan kehadiran NAT dan menunjukkan alamat IP awam. Cukup sahkan, melainkan jika anda ingin menentukan nama domain tertentu atau membetulkan maklumat yang dibangkitkan oleh skrip (yang bergantung pada curl untuk memulihkan ip awam anda).

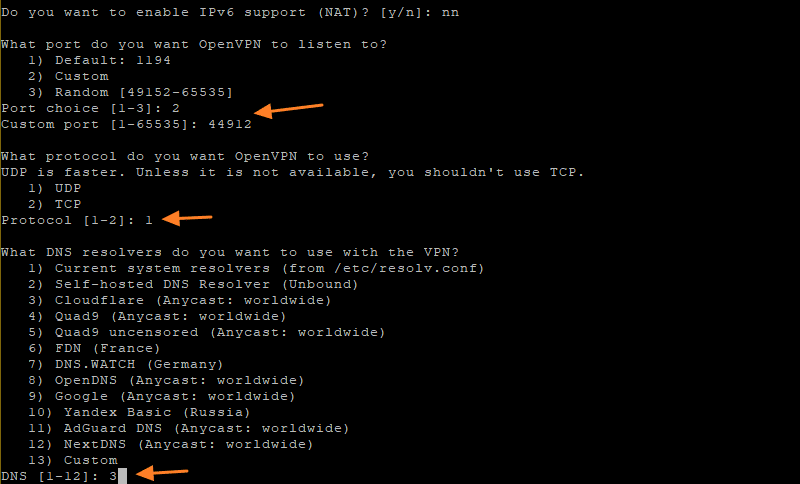

Diminta jika anda ingin mengaktifkan sokongan IPv6, anda boleh menunjukkan “n” untuk menolak.

- Pelabuhan apa yang anda mahu disenaraikan openvpn?

Maka anda harus memilih port di mana pelayan VPN akan mendengar. Secara lalai, ini adalah port 1194, tetapi saya cadangkan anda menggunakan port peribadi untuk menyembunyikan VPN anda (Anda boleh menggunakan port yang digunakan oleh protokol lain (contoh: 443/https) untuk lulus lebih mudah melalui firewall tertentu).

Untuk menentukan port yang diperibadikan, tunjukkan “2” kemudian tunjukkan nombor port. Contohnya “44912” dalam contoh saya.

- Protokol apa yang anda mahu OpenVPN digunakan ?

OpenVPN lebih cepat dengan protokol pengangkutan UDP, dan lebih -lebih lagi ia adalah mod operasi lalainya. Saya menggalakkan anda untuk terus berada di UDP, melainkan jika anda cuba melalui firewall: jika anda menggunakan port 443, lebih konsisten untuk menggunakan TCP untuk dilakukan seperti HTTPS !

- Apa Resolver DNS yang anda mahu gunakan dengan VPN ?

Setelah disambungkan ke VPN, pelayan VPN yang ingin anda gunakan untuk resolusi nama. Anda boleh memilih pelayan yang diperibadikan dengan pilihan 13, atau pilih satu dari senarai yang menunjukkan nombor anda.

Begitu banyak untuk siri soalan pertama. Mari kita pergi.

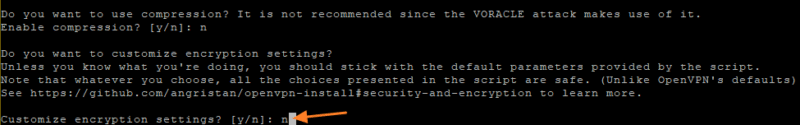

- Adakah anda mahu menggunakan mampatan ?

Skrip mengesyorkan bahawa kita tidak menggunakan mampatan, kerana ia digunakan oleh serangan Voracle. Nyatakan “n” dan sahkan.

- Sesuaikan tetapan penyulitan ?

Skrip sudah ditetapkan untuk menggunakan parameter tertentu untuk penyulitan terowong VPN dan keselamatannya secara keseluruhan. Anda mempunyai kemungkinan untuk menentukan parameter anda sendiri dengan menunjukkan “y”, jika tidak, lakukan “n”.

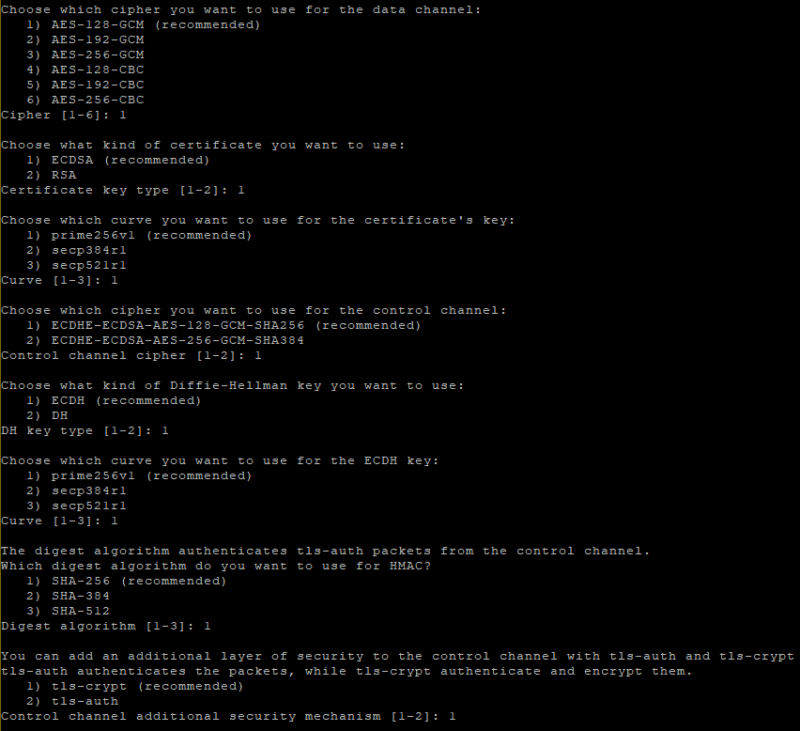

Di bawah, berikut adalah pilihan yang berbeza yang ditawarkan (serta pilihan yang disyorkan dan sepadan dengan konfigurasi automatik) bagi mereka yang memutuskan untuk memperibadikan pilihan penyulitan.

Bahagian pertama soal siasat selesai ! Setakat ini, skrip belum mengubah mesin tempatan. Sebaliknya, pada masa yang tepat ini jika anda menekan kekunci “Enter” (atau sentuhan lain), pemasangan pelayan OpenVPN akan bermula.

![]()

Vs. Penciptaan Pelanggan Pertama

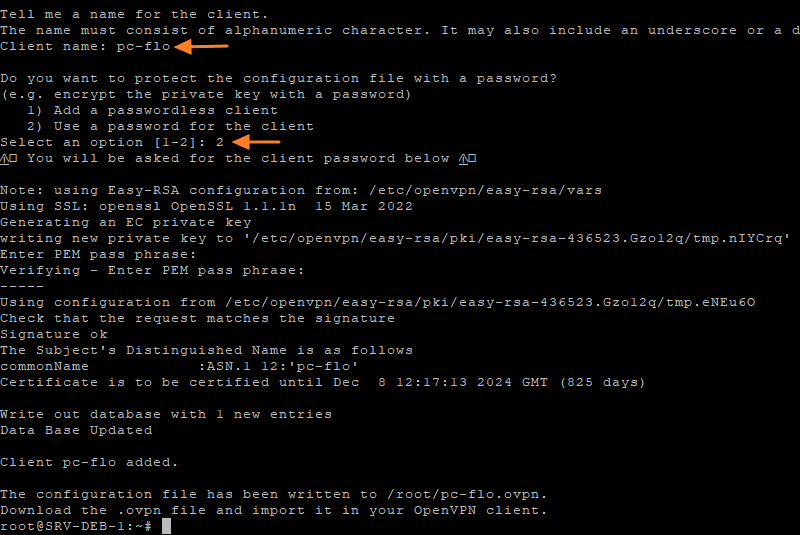

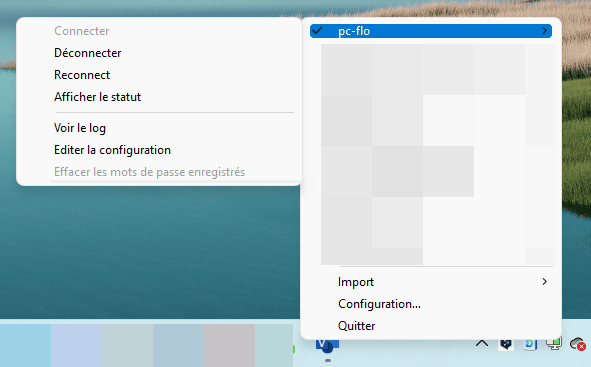

Berikutan konfigurasi pelayan VPN, pemasangan melalui skrip terus dengan penciptaan pelanggan VPN yang pertama. Nyatakan nama PC yang akan menggunakan VPN (hanya untuk mencari jalan anda), sebagai contoh “Pc-flo“”. Kemudian soalan “Adakah anda ingin melindungi fail konfigurasi dengan kata laluan?“Dipaparkan, nyatakan” 2 “untuk ya untuk Tentukan kata laluan yang diperlukan untuk mewujudkan sambungan VPN.

Ini akan menghasilkan fail konfigurasi OVPN dalam profil pengguna yang digunakan. Di sini, saya dihubungkan sebagai akar supaya konfigurasi dihasilkan dalam “/root/”. Dari sudut pandangan pelayan VPN, penambahan pelanggan ini akan menghasilkan dua fail:

- Sijil pelanggan di /etc/openvpn/easy-rsa/pki/dikeluarkan/.Crt

- Kunci peribadi kepada pelanggan di /etc/openvpn/easy-psa/pki/swasta/.Kunci

Catatan : Pada bila -bila masa, anda boleh menukar konfigurasi pelayan OpenVPN anda dengan mengubah fail konfigurasi: /etc/openvpn/pelayan.keliru

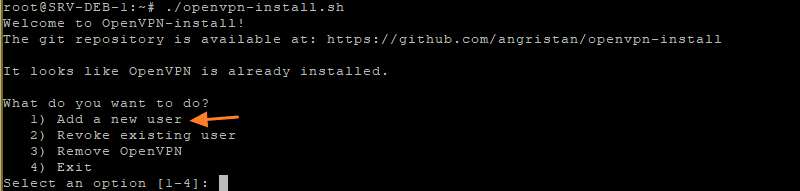

D. Tambahkan pelanggan OpenVPN baru

Pada bila -bila masa, anda boleh menambah pelanggan murni baru bahawa setiap mesin yang menghubungkan mempunyai sijil sendiri. Sama ada untuk Tambah atau padamkan pelanggan baru, cuma sarankan skrip dan buat pilihan “1”.

sudo ./OpenVPN-dipasang.sh

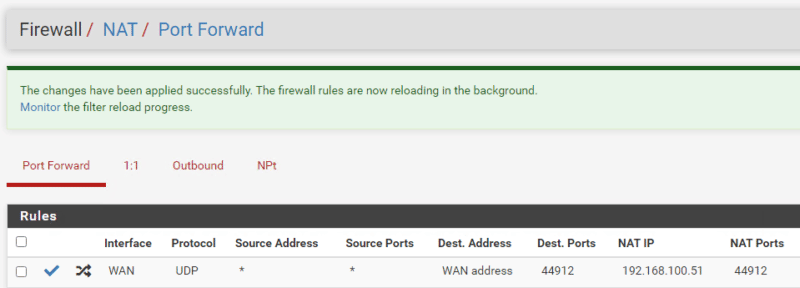

E. Dalam mod NAT: Peraturan Pengalihan Port

Dalam mod NAT, iaitu dengan pelayan VPN yang disambungkan di belakang router/firewall di mana NAT diaktifkan, anda perlu Buat Peraturan Pengalihan Pelabuhan. Jika tidak, mengalir untuk alamat IP awam anda di port 44912 tidak akan diarahkan ke pelayan VPN.

- Sekiranya konsep -konsep ini kabur untuk anda: nat dan pat untuk pemula

Oleh itu, di firewall saya, saya membuat peraturan untuk mengalihkan aliran UDP/44912 untuk alamat IP awam saya untuk pelayan VPN (192.168.100.51).

Iii. Uji sambungan VPN

Fail konfigurasi yang dihasilkan sebelumnya (/Root/pc-flo.Ovpn) dalam profil pengguna mesti dipindahkan ke komputer yang mesti disambungkan ke VPN. Sekiranya anda berada di Windows, anda boleh menggunakan WinSCP atau SCP, dan di bawah Linux, anda boleh menggunakan SCP.

Mempunyai. Pada tingkap

Di Windows, anda perlu memasang OpenVPN GUI atau OpenVPN Connect. Secara peribadi, saya menggunakan Openvpn Gui Oleh itu, saya perlu menyalin dan menyisipkan fail OVPN dalam direktori berikut:

C: \ Program Files \ OpenVPN \ Config

Oleh itu, dalam klien VPN saya, saya dapat melihat sambungan VPN baru saya muncul yang mengambil nama untuk fail OVPN:

Mengklik “Sambung“, saya perlu Masukkan kata laluan yang berkaitan dengan pelanggan “PC-Flo” Untuk mengesahkan saya dengan sijil saya.

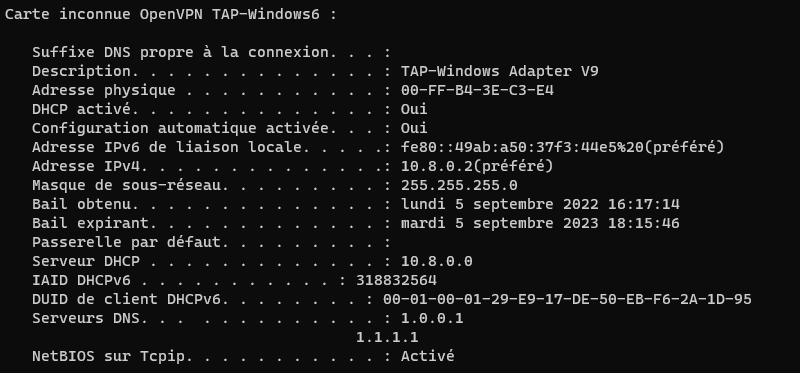

Setelah dihubungkan, saya boleh Akses pelayan Debian 11 saya di SSH terima kasih kepada alamat IP tempatannya, untuk tahu “192.168.100.51“”. Saya juga boleh mengakses pelayan lain dalam infrastruktur terpencil saya. Sekiranya saya mengakses internet, saya melalui VPN saya dan oleh itu saya menggunakan sambungan internet VPN saya !

Di sisi tingkap, melihat konfigurasi IP mesin saya, saya melihat bahawa terowong VPN berfungsi di rangkaian “10.8.0.0/24“Oleh kerana saya mempunyai alamat IP”10.8.0.2/24“”. Subnet ini ditakrifkan dalam fail “/etc/openvpn/pelayan.Conf “dari pelayan VPN melalui” Server 10 Line.8.0.0 255.255.255.0 “”. Dari segi pelayan DNS, yang ditakrifkan (1 CloudFlare.0.0.1 dan 1.1.1.1) dan yang saya pilih semasa konfigurasi awal.

B. Pada Linux

Jika jawatan pelanggan anda, yang harus menggunakan VPN, berada di bawah Linux, anda boleh memasang OpenVPN melalui arahan ini:

Sudo apt-get memasang openvpn

Kemudian fail konfigurasi OVPN mesti didepositkan di lokasi ini:

/etc/openvpn/pelanggan/

Untuk mencetuskan sambungan berdasarkan fail konfigurasi ini, ia akan cukup untuk dilakukan:

OpenVPN-Client-Config/etc/OpenVPN/Pelanggan/PC-Flo.Ovpn

Vs. Akhbar di pelayan VPN

Sambungan kedudukan pelanggan dapat dilihat di akhbar pelayan VPN, dengan melaksanakan pesanan di bawah.

JournalCTL-mengenal pasti OVPN-server

Sebagai contoh, apabila menyambung dari jawatan pelanggan Windows saya, surat khabar berikut dapat dilihat:

SRV-DEB-1 OVPN-server [436393]: Multi: Multi_init dipanggil, r = 256 V = 256 SRV-DEB-1 OVPN-server [436393]: Ifconfig Pool IPv4: Base = 10.8.0.2 saiz = 252 SRV-DEB-1 OVPN-server [436393]: senarai kolam ifconfig srv-deb-1 ovpn-server [436393]: urutan inisialisasi selesai SRV-DEB-1 OVPN-server [436393] AES-200 Pelayan [436393] :: 53471 Penyulitan saluran kawalan masuk: Cipher 'AES-256-CTR' diasaskan dengan 256 bit kunci SRV-DEB-1 OVPN-server [436393] ::: 53471 Penyulitan saluran kawalan masuk: Menggunakan 256 Bit Has ' SHA256 'untuk Pengesahan HMAC SRV-DEB-1 OVPN-SERVER [436393] :: 53471 TLS: paket awal dari [AF_INET] 89.87.49.50: 53471, SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Sahkan OK: kedalaman = 1, CN = CN_UIEY50OEG1ZHNLA8 SRV-1, CN = PC-Flo SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Maklumat Peer: iv_ver = 2.5.6 SRV-DEB-1 OVPN-server [436393] :: 53471 Maklumat Peer: Iv_plat = menang SRV-DEB-1 OVPN-server [436393] :: 53471 Maklumat Peer: IV_PROTO = 6 SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Maklumat Peer: IV_NCP = 2 SRV-DEB-1 OVPN-SERVER [SRV-DEB-1 OVPN-SERVER [ 436393] :: 53471 Maklumat rakan sebaya: IV_CIPHERS = AES-256-GCM: AES-128-GCM SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 [436393] :: 53471 Maklumat Peer: IV_LZ4V2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 PEER INFO: IV_LZO = 1 SRV-DEB-1 OVPN-SERVER [436393] = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Maklumat Peer: IV_COMP_STUBV2 = 1 SRV-DEB-1 OVPN-SERVER [436393] ::: Pelayan [436393] :: 53471 maklumat rakan sebaya: iv_gui_ver =OpenVPN_GUI_11 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Maklumat Peer: IV_SSO = OpenUrl, CrText SRV-Deb-1 OVPN-server [436393] :: 53471 Saluran Kawalan: TLSV1.3, Cipher TLSV1.3 TLS_AES_256_GCM_SHA384, 256 bit EC, lengkung: prime256v1 srv-deb-1 ovpn-server [436393] :: 53471 [pc-flo] Sambungan peer yang dimulakan dengan [AF_INET] : 53471

Di samping itu, anda boleh memvisualisasikan peraturan yang boleh diperolehi dengan arahan di bawah:

IPTABLES -T NAT -L -N -V

Perintah ini harus membolehkan anda melihat bahawa rantai post -ft mengandungi baris ini:

2200 971K Masquerade Semua - * ENS192 10.8.0.0/24 0.0.0.0/0

Barisan penting untuk aliran VPN untuk dialihkan dengan betul dan diangkut.

Iv. Kesimpulan

Tutorial ini akan berakhir: Kami baru sahaja melihat cara mudah Sediakan pelayan OpenVPN di bawah Debian 11 Menggunakan skrip pemasangan yang luar biasa ini. Saya meluangkan masa untuk menerangkan kepada anda apa skrip yang dilakukan supaya anda dapat memahami apa yang anda lakukan, pada masa yang sama. Ketahui bahawa terdapat banyak konfigurasi yang mungkin untuk pelaksanaan VPN dengan OpenVPN.

Untuk menyediakan VPN untuk menyambung ke infrastruktur lengkap, saya cadangkan anda menetapkannya di firewall anda untuk dapat menguruskan aliran secara langsung di peringkat ini. Lebih mudah untuk memberi kuasa hanya protokol tertentu dalam terowong VPN atau untuk membenarkan aliran hanya kepada tuan rumah tertentu. Sebaliknya, untuk VPN yang anda gunakan untuk kegunaan peribadi, untuk memintas penapisan misalnya, penyelesaian ini sesuai.

Kongsi artikel ini

- ← Text4Shell Sebelumnya: Keselamatan Keselamatan Kritikal di Perpustakaan Teks Apache Commons

- Lebih daripada 20 juta muat turun terkumpul untuk malware dan aplikasi Android seterusnya →

Florian Burnel

Jurutera Sistem dan Rangkaian, Pengasas Bersama IT dan Microsoft MVP “Pengurusan Awan dan Datacenter”. Saya ingin berkongsi pengalaman dan penemuan saya melalui artikel saya. Generalis dengan tarikan tertentu untuk Microsoft Solutions and Scripting. Bacaan yang baik.

Florian mempunyai 4966 jawatan dan mengira.Lihat semua catatan oleh Florian

Cara memasang VPN anda sendiri di pelayan

Kerana fungsi VPN didasarkan pada pelayan, protokol rangkaian dan teknologi keselamatan yang kompleks, pemasangan VPN anda sendiri mungkin kelihatan tidak dapat dicapai dari fana yang sederhana. Adakah ini benar -benar berlaku ? Kami cuba menyediakan VPN kami sendiri di pelayan sendiri.

Adakah begitu sukar bahawa ia menubuhkan perkhidmatan VPN anda sendiri ? Dan operasi menguntungkan berbanding dengan perkhidmatan VPN “siap sedia”, seperti ExpressVPN ? Untuk menjawabnya, kami meletakkan diri kami di kasut pengguna yang berpotensi dan bermula dengan meneroka web. Sastera mengenai subjek tidak berputus asa, tetapi apa yang pasti ialah terdapat berpuluh -puluh cara untuk membuat VPN buatan sendiri, hingga tahap kesukaran yang sangat bervariasi.

Untuk artikel ini, kami telah mengekalkan tiga dan kami akan menerangkan secara terperinci kaedah yang paling “mudah”. Meningkatkan VPN anda sendiri tidak semestinya memerlukan pengetahuan komputer yang besar. Sebaliknya, anda mesti mempunyai masa di hadapan diri anda dan tidak takut meletakkan tangan anda di dalam kitus.

Pasang VPN buatan sendiri pada pi raspberry

Piratelab menerbitkan tutorial yang sangat terperinci dalam bahasa Perancis untuk memasang VPN pada Raspberry Pi. Inilah kaedah yang memerlukan prasyarat yang paling: konfigurasi raspberry pi, kotak internet kemudian aplikasi. Prinsipnya adalah untuk mengubah komputer kecil ia. Dengan menyambungkannya, anda akan melalui alamat IP Raspberry Pi anda dan anda akan mendapat manfaat daripada sambungan Internet (dan IP yang berkaitan) yang mana ia disambungkan (sebagai rumah anda sebagai contoh). Sekiranya ini adalah sambungan serat, aliran akan menjadi sangat baik, tetapi jika ia adalah sambungan ADSL, anda akan terhad secara mekanikal.

Pasang VPN pada mesin maya dengan memasang VPN Algo

Sekiranya anda benar -benar tidak takut dengan baris arahan pada mesin maya, maka penyelesaian VPN Algo adalah untuk anda. Ini sangat mudah untuk memasang penyelesaian VPN (tetapi lebih kurang untuk mengkonfigurasi), sumber terbuka, yang membolehkan anda memasang VPN (dengan protokol wireguard atau IPSec) pada banyak mesin maya. Pemaju Amerika Lenny Zeltser menulis tutorial yang sangat lengkap dalam bahasa Inggeris mengenai subjek ini di blognya.

Melalui penyelesaian tuan rumah tuan rumah

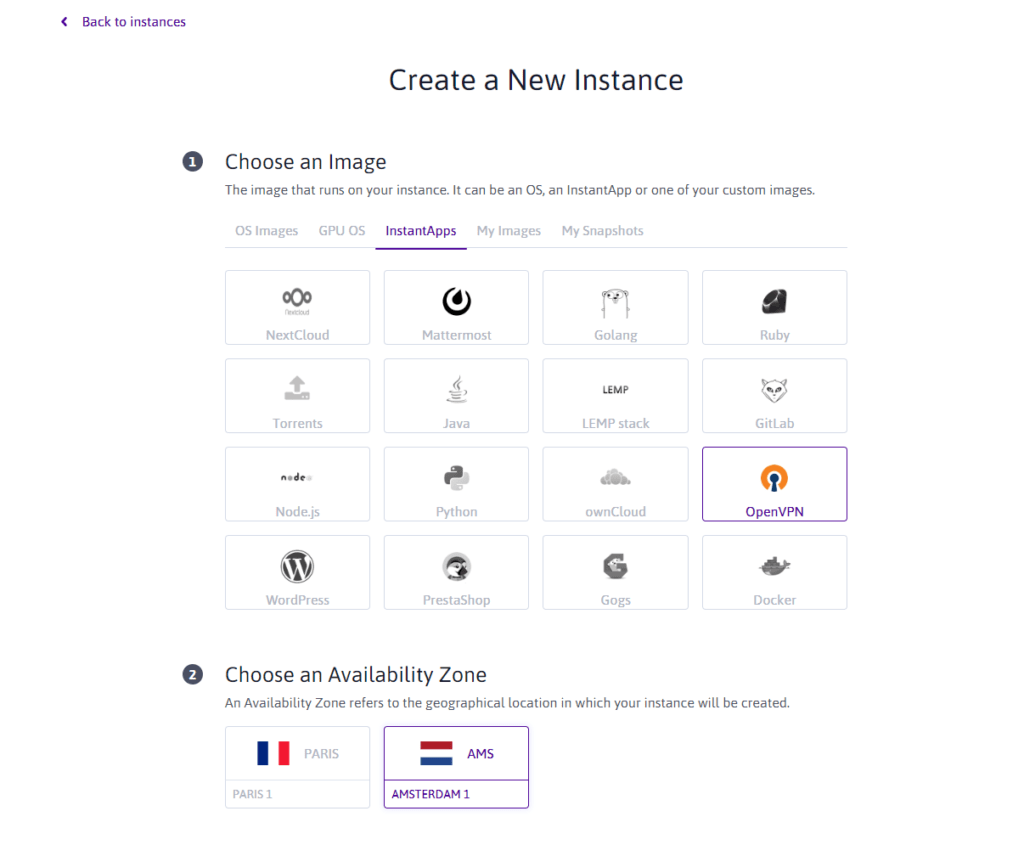

Tetapi penyelesaian yang paling mudah, untuk orang awam, untuk membuat VPN anda sendiri adalah melalui penyelesaian “Turnkey” tuan rumah. Inilah penyelesaian yang kita akan terperinci di bawah. Untuk menggunakannya, kami akan mengambil contoh Tuan rumah Skaleway (tuan rumah lain menawarkan penyelesaian yang sama, sama ada di OVH atau DigitalOcean). Dia memang menawarkan pilihannya untuk menggunakan “InstantApps”.

Secara konkrit, dalam dua klik dan beberapa minit, ada kemungkinan untuk mempunyai pelayan dengan pengedaran (Ubuntu ML) dan aplikasi yang dipasangkan. Pengguna kemudian hanya perlu membayar sewa pelayan dan mengkonfigurasi aplikasi arahan dalam talian mereka.

Sewa pelayan anda

Untuk memulakan, buka akaun di Scaleway. Pendaftaran adalah percuma tetapi memerlukan memasukkan nombor kad bank dan membuat pra-pengarang pembayaran sebanyak 2 euro. Ini adalah perkara biasa, anda akan menyewa pelayan dan ini berharga pada bulan atau pada saat.

Di antara muka, klik contoh, di bar sisi kiri, kemudian pada butang hijau ” Buat contoh »». Tahniah, anda akan menyediakan pelayan pertama anda. Menu pemperibadian pelayan kemudian dipaparkan. Dalam langkah 1 (” Pilih gambar »), Klik InstantApps, kemudian pilih OpenVPN.

Di sinilah anda akan mengkonfigurasi pelayan anda. Kami telah memilih untuk mencari pelayan kami di Amsterdam, di Belanda. Di sana alamat IP masa depan kita akan dipindahkan.

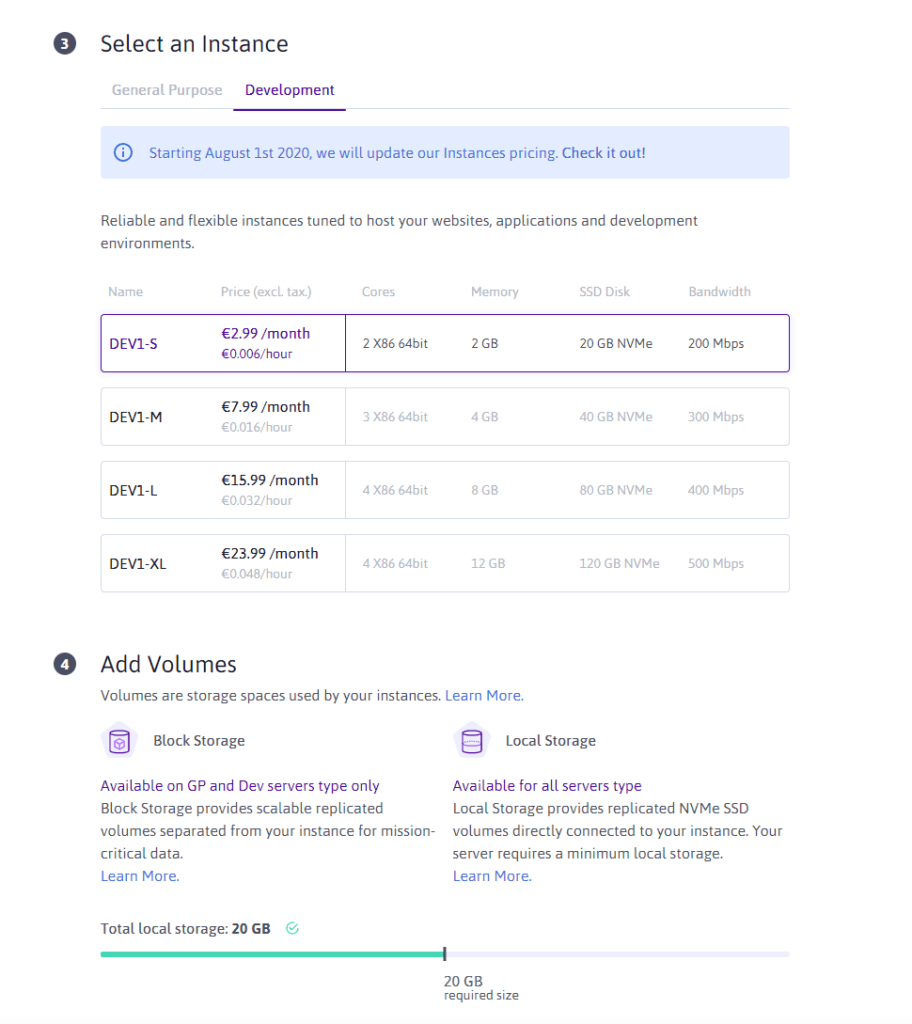

Kini datang pilihan jenis pelayan. Kami memerlukan pelayan kecil yang akan menjaga untuk memindahkan alamat IP kami dan menavigasi di internet untuk kami. Kami tidak memerlukan pelayan yang kuat di sini, yang paling murah akan melakukan silap mata untuk keperluan tutorial ini.

Pergi ke tab Pembangunan dan ambil pilihan termurah, dengan aliran maksimum 200 mb/s.

Anda hanya perlu memberi sedikit nama kepada badan anda dan terutama untuk mengaitkannya dengan kunci SSH. Kami tidak akan menerangkan cara menjana kunci SSH dan mengaitkannya dengan contoh, Scaleway atau OVH menerangkannya dengan sempurna dalam dokumentasi mereka. Untuk sisa tutorial ini, kami akan melalui perisian dempul untuk memasukkan baris arahan.

Konfigurasikan OpenVPN

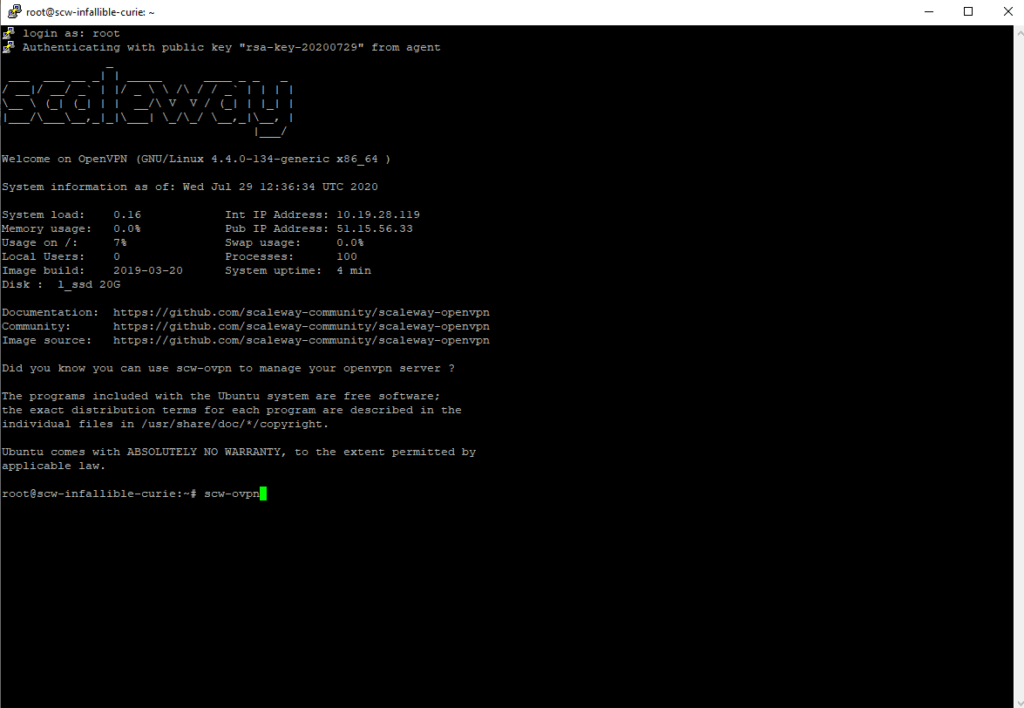

Sekiranya semua langkah ini dijalankan, anda kini memiliki pelayan di mana OpenVPN dipasang. Sekarang kita mesti mengkonfigurasi OpenVPN secara langsung di pelayan.

Sambungkan ke pelayan, sama ada melalui terminal (pada Mac dan Linux), atau melalui Putty (Windows). Apabila pelayan meminta anda untuk mengenal pasti diri anda, masukkan root. Kami sekarang akan mengkonfigurasi OpenVPN supaya dapat mengenal pasti kami di pelayan apabila kami berhubung dengan aplikasi VPN. Lebih khusus, kami akan membuat profil pengguna.

Untuk memulakan, masukkan perintah “root”. Pelayan menunjukkan bahawa OpenVPN telah dipasang dan ia sudah bersedia untuk digunakan.

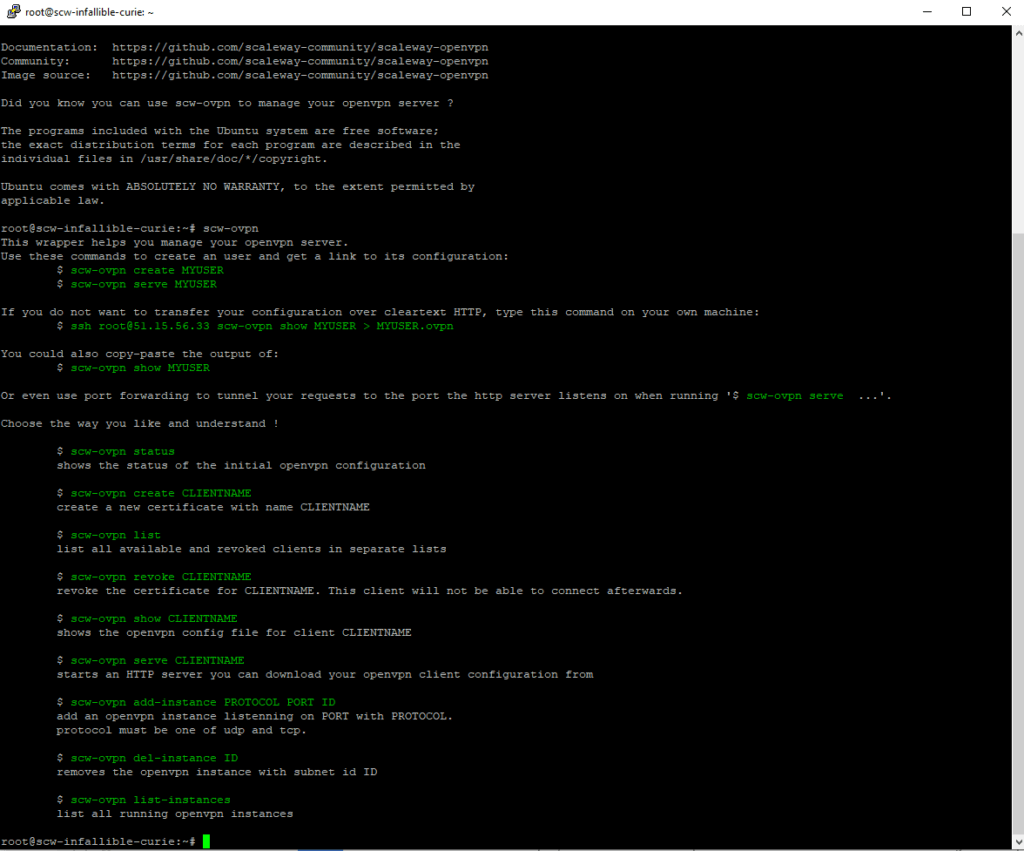

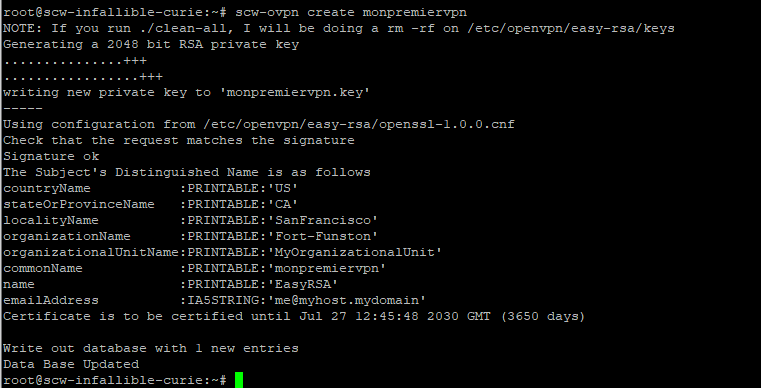

Kemudian masukkan arahan “SCW-OVPN”, yang akan membuat pengguna baru.

Untuk membuat pengguna baru, masukkan perintah “SCW-OVPN Buat Nama”, atau pencalonan, seperti namanya, nama pengguna yang akan anda ambil. Di sini kami telah meletakkan “Monpremiervpn”.

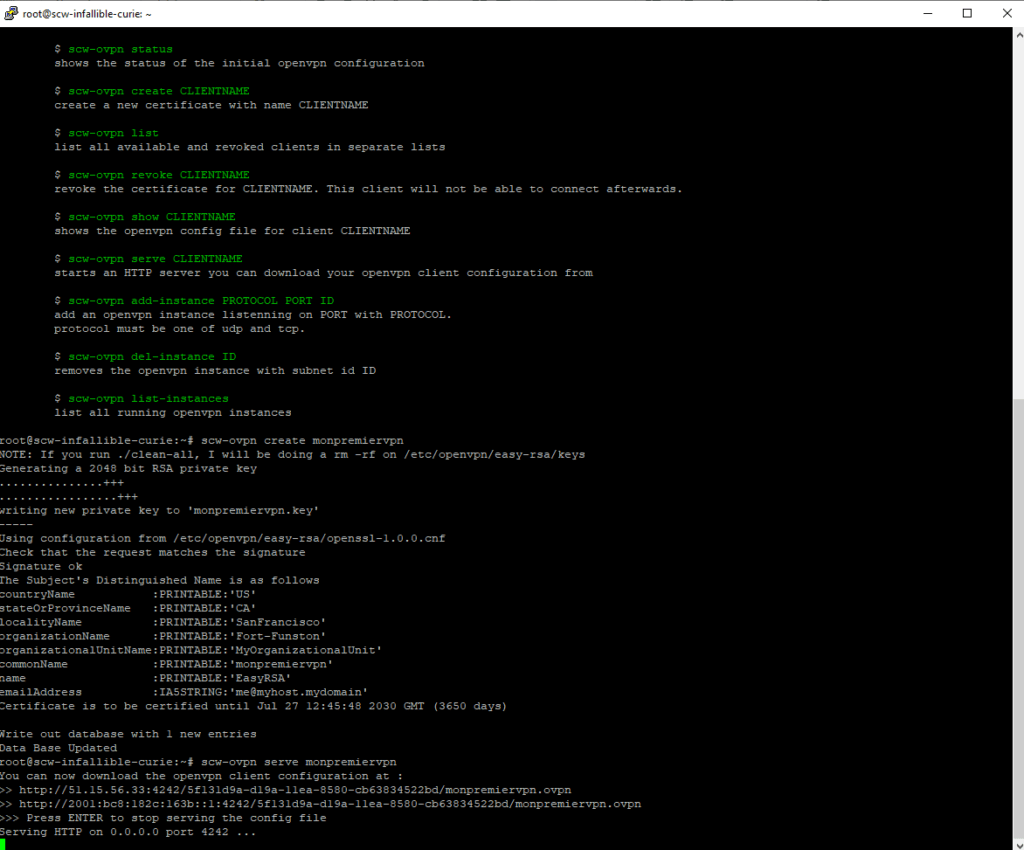

Sekarang ia dibuat, anda memerlukan failnya .OVPN yang akan membolehkan anda mengenal pasti diri anda di pelayan apabila anda menggunakan pelanggan VPN anda untuk menyambung.

Untuk menjana fail .OVPN Masukkan perintah “SCW-OVPN Servis Pencalonan”. Pelayan kemudian akan menghasilkan pautan yang membolehkan anda memuat turun fail .Ovpn.

Salin pautan yang dihasilkan secara automatik oleh OpenVPN ke penyemak imbas anda (atau muat turun dengan arahan SSH jika anda adalah baris arahan) untuk memuat turun fail tersebut. Sila ambil perhatian, pautan hanya tersedia pada masa pesanan ini: sebaik sahaja anda menekan entri, pautan akan tamat tempoh.

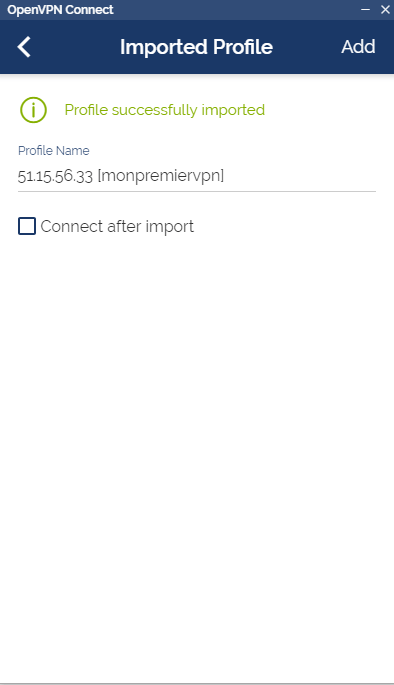

Gunakan pelanggan VPN

Sebaik sahaja anda telah memulihkan fail .Ovpn, yang paling sukar dibuat. Yang mesti anda lakukan ialah memuat turun pelanggan VPN. Bahawa OpenVPN melakukan kes itu dengan baik. Muat turunnya, kemudian pasang. Kemudian hanya mengimport fail .OVPN di pelanggan untuk menyambung ke pelayan melalui terowong.

Tahniah, anda hanya meletakkan VPN pertama anda !

Mudah, tetapi terhad

Untuk menjawab soalan yang menarik minat kami: Tidak, tidak begitu rumit untuk membuat VPN anda sendiri. Tetapi kekangan banyak dan perkhidmatan yang ditawarkan untuk orang awam tidak benar -benar berfaedah berbanding penyelesaian seperti ExpressVPN.

Pemasangan yang panjang

Anda mesti meluangkan masa untuk memasang beberapa perisian (OpenVPN, Putty), belajar dan memahami bagaimana kunci SSH berfungsi dan membuka akaun dengan tuan rumah. ExpressVPN mempunyai aplikasi yang tersedia pada sejumlah besar peranti (komputer, mudah alih, dll.), Yang hanya memerlukan tiga klik untuk diselesaikan dan yang diterjemahkan sepenuhnya dalam bahasa Perancis.

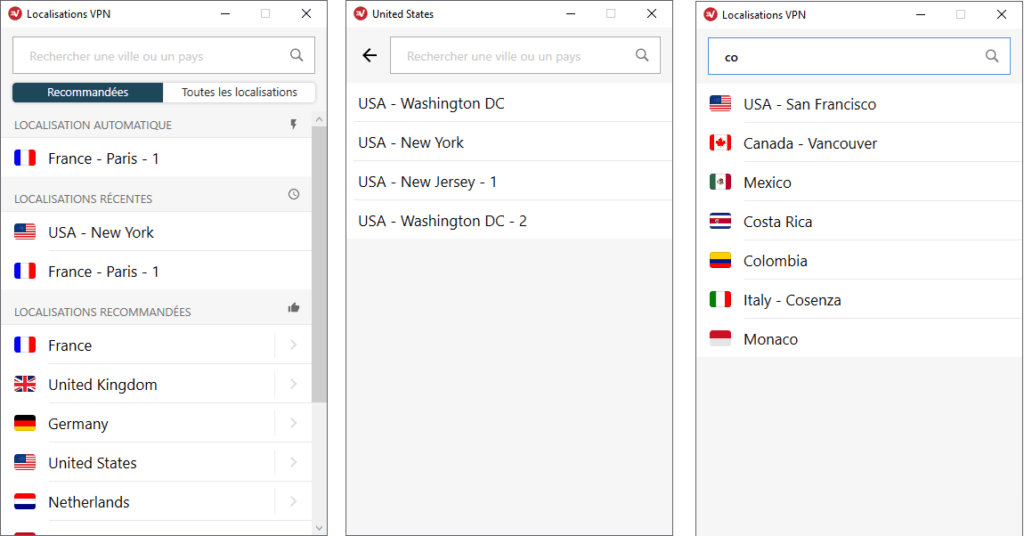

Adalah mungkin untuk memilih negara di mana kita ingin menyambung dan dalam beberapa kes, bandar yang tepat di mana kita mahu menyambung. Enjin carian juga hadir.

Harga yang tidak menarik

Dalam contoh kami, Scaleway menawarkan perkhidmatan InstantApp OpenVPNnya dengan harga 4.99 Euro (Out-Cukai) sebulan. ExpressVPN kini menawarkan langganan satu tahun kurang dari 6 euro sebulan. Hampir sama dengan kualiti perkhidmatan yang sangat berbeza.

Ciri -ciri terhad

Soalan yang baik untuk ditanya tidak begitu banyak untuk mengetahui sama ada ia rumit untuk membuat VPN anda sendiri untuk mengetahui apa yang anda mahu lakukan dengan VPN anda. Dalam contoh kami, VPN kami terletak di Belanda dan berfungsi dengan aplikasi asas, OpenVPN.

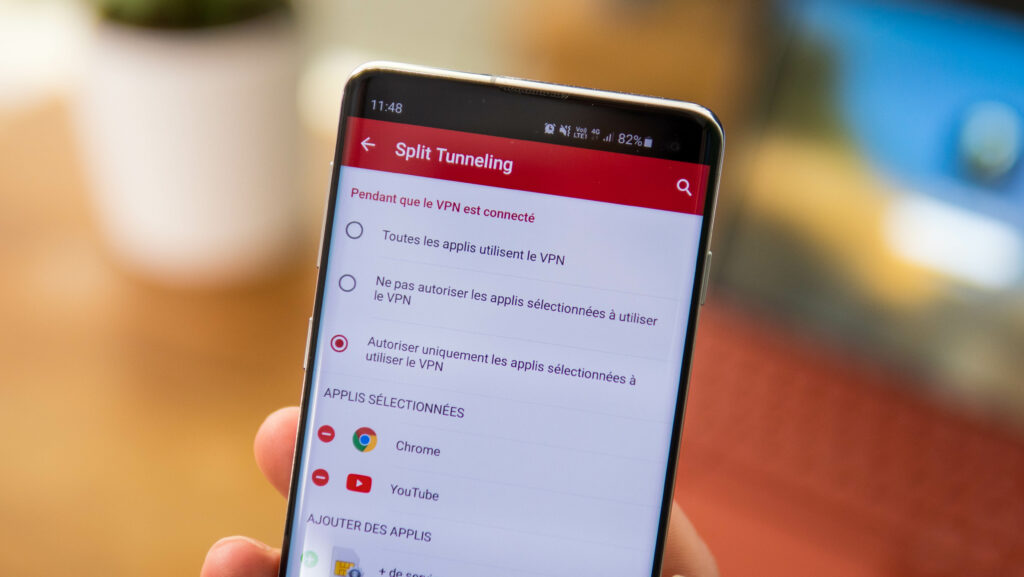

Dengan kata lain, anda hanya mempunyai satu pelayan di mana ExpressVPN menawarkan lebih daripada 3,000 di 160 lokasi yang berbeza. Anda tidak akan mempunyai akses kepada ciri terowong berpecah atau pilihan protokol yang besar. Aliran VPN rumah kami juga lebih rendah daripada yang ditawarkan oleh pelayan ExpressVPN. Akhirnya, pelayan unik ini yang terletak di Eropah tidak akan membolehkan anda mengakses katalog asing platform SVOD.

Terowong berpecah membolehkan anda membentangkan sambungan VPN ke aplikasi tertentu.

Pada masa ini, sangat sedikit tuan rumah menawarkan pelayan yang terletak di Amerika Syarikat. Dan walaupun mereka akan, akses ke katalog Amerika Netflix tidak dijamin. Dengan penyelesaian seperti ExpressVPN, soalan itu tidak timbul: hanya berhubung dengan pelayan Amerika atau Kanada untuk mengakses katalog asing di mana

Pembekal VPN yang baik lebih mudah

Ringkas. Jika anda memerlukan penyelesaian yang berfungsi dalam dua klik, dengan beribu -ribu pelayan dan dasar privasi yang kuat, ExpressVPN adalah salah satu pilihan terbaik pada masa ini.

ExpressVPN kini menawarkan tawaran istimewa dalam langganan satu tahunnya. Yang ini mempunyai tiga bulan percuma. Oleh itu, langganan ini berjumlah kurang daripada 6 euro sebulan. Untuk mendapatkan idea tentang kualiti perkhidmatan, anda juga mempunyai ujian 30 hari “berpuas hati atau dibayar balik” di mana anda boleh berhenti dan mendapatkan langganan anda dibayar balik pada bila-bila masa dengan menghubungi perkhidmatan selepas jualan, tanpa ia tidak mempersoalkan.

Anda tertanya -tanya apakah VPN terbaik ? Pemilihan VPN Terbaik Kami Jawapannya adalah dalam komparator kami

Artikel ini dijalankan dengan kerjasama ExpressVPN

Ini kandungan yang dibuat oleh editor bebas dalam entiti xp humanoid. Pasukan editorial Numerama tidak mengambil bahagian dalam penciptaannya. Kami komited kepada pembaca kami supaya kandungan ini menarik, kualitatif dan sesuai dengan kepentingan mereka.